今年の宿題を粛々とこなしたいんだけど、トップターゲットの池田屋になかなか行けず、ようやく食べれたので更新。

いつものとおり、時系列でぼちぼち。

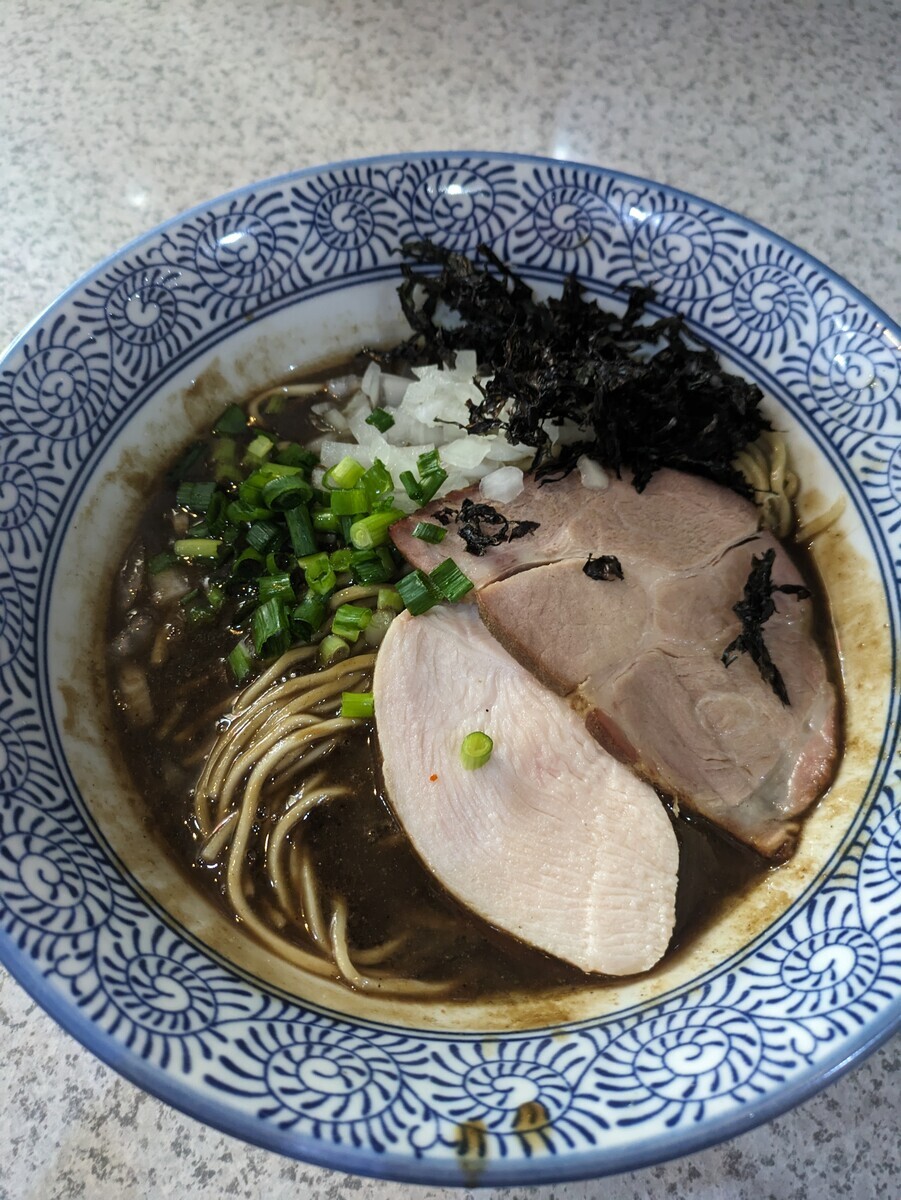

東京(丸の内) 松戸富田麺絆。ラーメン屋が集まっているところに。昼の時間を外していったので行列はあまりなくて、でも提供までめっちゃ時間かかった。うんまあしょうがないのはわかるんだけど、急ぐ人がそれなりに多い立地でそうきますかねと。千葉駅のはそんなに待たされなかったものだけどなあ。そして店員教育をやりながら、みたいになってる。まあそれもしょうがない。味に関して言うとなんというか今更言うことはない感じ。最近つけ麺も個人的リバイバル感があって良く選択肢になるんだけど、品質の高さが目新しさとは対極に振れているので通う店ではないな。それも含めてこの立地、なのだろう。

高田馬場 破壊的イノベーション。再訪してしまった。立地が悪いから店主が客がコネーコネー言ってるし、イカ(煮干し)の日だけ行列ができるって言ってた。ごめんイカの日に行きました。そりゃ滅多に行けないのにどっちかは限定があるって言ったらそりゃ限定ある日に行くよね。とはいえ、もう一回食ったし次はイカない日に行こう。空いてるだろうし。趣味の問題ではあるけど相当刺さってるので定期的に行くわ。

三鷹 裏健やか。そもそも表も行ったことないんだけど月曜だけやっている裏で濃厚煮干しを出しているので祝日にしか食べれないものと考え行ってみた。味は普通です(お前が言う普通とは)。月曜にしか食えないということでなければ定期的に行くんだがなあ…

浜松町(大門) 集来。存在は知っていたが一度も行ったことがなかった会社近くの店。手打ち麺とタンメンがウリの店。タンメンと言えば美味しんぼにおける「タンメンしかありません」の店のモデルってどこなのとか色々思うところがあり、また今世紀に入ってからトナリが名を成したことでブームが来たんだと思ってるけど、当時2chのスレで御三家とか言われてた店はどこだっけかな。うちの近所にある十八番とかも入ってたけど、そういうオールドなタンメンの一派。野菜炒めの生姜感強め、手打ち麺(ちょっとだけ高い)が麺モチモチで美味い。今流行りのラーメンとはぜんぜん違う何かではあるし、トナリとかのはやりのラーメンに寄せてあるものともぜんぜん違う。生姜の強さとかもトナリでなんで生姜あるんだろうと思った源流はこういうやつかと納得した。まあ決して最近流行りのラーメンみたいな旨さはないけど、食い物と考えたときのレベルは十分に高い。

高円寺 山と樹。宿題になってた。良く通りかかるものの行列ができているので。本当は東高円寺の別の店に行く予定だったんだけど、しまってたので適当に歩いてたら寒いせいなのかそんなに行列長くなかったのでいい機会と思って並んだ。思わずつけ麺を頼んでしまったけど、こっち系のつけ麺として王道の味付け(少し甘酸っぱい)のスープで良かった。醤油ダレ系つけ麺はそうでなければならない。甘酸っぱさのないスープだけで食わせられると思うか?だったらラーメンだけ出しとけ、みたいな店がたくさんあるんだよなあ。次はラーメン食わないとな。

大泉学園 麺家 紫極。元々仕事先の近くでもあるさいたま新都心にある店の2号店?で、当時からかなり人気の店だったんだけど、前述の通り家系にあまりコミットしてなかったため一回しか喰ってない。ので、あらためて最近できた近所ということもあり、来訪。うん、ザ家系って感じよね。家系って牛丼やカレーみたいななにかだな、と思い始めている。もう少しいろんな店に行ってみよう。

さて、今回、二郎系ラーメン2店舗行った。そもそも二郎系とはなんぞやという話なんだけど、やっぱり二郎系というのは二郎っぽい何かということであるんだけど、実際のところ世にいう「二郎インスパイア系」は二郎っぽい何かではない。いや二郎っぽいんだけどそうじゃなくてな。んで、ぽさってのはなにかってのを考えている。

二郎なんで立体的な軸はいらんだろう。で、インスパイア系ってのは大体左っ側なわけ。少なくとも僕が今まで行ったやつはね。見た目はたしかに二郎っぽい何かなんだけど、二郎ってやっぱり二郎じゃないといかんじゃないですか。そういう意味では左っ側のインスパイア系は二郎ではない。で、池田屋行ったのよ。これは右だね。右に突き抜けていて別の意味で二郎ではなかった。

二郎系と言われる店、もうちょっと行ってみないといかん。

駒込 麺屋HERO。これは宿題だったんだけど、まあ知っている人は知っている、桜台二郎で助手やっていた人の店だね。以前桜台にいたころとやかく言われていた(個人的にはなんも思ってないが)のは店主と折り合いが悪かったからなんだろうけど、そのせいで二郎の看板を貰えなかった人ってことになっている。真相とかしらんけど、まあどうでもいい。つまり、この店は実質二郎であり、実際に食ってみたら実質二郎だった。それが確認できたのでまあ良いかな。大体酒井くんさんだって自分のお店は二郎じゃないんだからなあ。最近桜台二郎の麺の量減ってない?とか思ってるんだけど、ここは普通に二郎の値段で二郎の麺の量だったし、二郎より二郎していた。雰囲気的に味にブレはありそう。店主、昔よりだいぶ痩せてた気がする。頑張れ。

高田馬場 池田屋。ついに行った。土日の昼にやっているときに行こうと思ったんだけど、一回は用事の帰りで行列すごすぎて諦め(行きの開店前の行列を見て、開店前に並ぶことを決意)。そのあと、土日の午前に開いている日が大体昼営業なし(明け方くらいにツイートされているのでありがたい)。で、ようやくいった。感想は先程のべた通り、行き過ぎて二郎じゃなくなってるけどマインド的には二郎。行き過ぎだよこれ。しかも今日はちょっとスープを薄めてみますってツイートされている。普段どんだけ濃いのよ。

とはいえ、これは二郎というものを完全にわかっている人が二郎を良い意味でデフォルメして作ったものだろう。先の絵で本店の幅がアホみたいに広いのはまあ25年前の記憶だけどそれだけ毎日違ったぜって話なんだけどさ、結局本店が美味い日ってのは右に振れてるわけよ。右って暴力的としか書いてないけどまあわかるよね。まあある意味そこを突き詰めるのは簡単っちゃあ簡単で、ひばりとかはそういう印象がある。それをもう一歩先に進めるとどうなるか。こうなる。個人的にはこれは毎日食える二郎ではないけど、食いたくなる中毒性はある。難点は少なくとも先日行ったときは1300円のラーメンしかなかったこと。確かにその分豚も多かったし、ただ麺を少なくしている人も結構多かったし、そうするとそういう意味でこれ二郎なんだっけという疑問が少し湧いてきてしまうのは原理主義者としてはしょうがないことなのだ。ともあれ、従来の二郎インスパイア系のものとは一線を画したレベルで二郎であったので、これが最近の流行りのというものなのか、それともこの店が特異点なだけなのか、はもう少し探ってみようと思う。